Miért érzékeli a vállalati levelet az ügyfél spamként?

Új szolgáltatással egészült ki az Acunetix WVS 9-es verziója

A hazai kibertérben egyre gyakrabban kerülnek fel különböző vállalatok domainjei feketelistára, miközben ezt semmi nem indokolja. Ennek eredményeképpen a vállalat által küldött e-mailek spamként jelennek meg partnereiknél, ügyfeleiknél. A kiváltó ok általában az adott vállalat weboldalának sérülékenységében keresendő, ugyanis illetéktelen személyek kéretlen levelek küldésére használhatják a honlapot.

A sebezhetőség rendszerint az internetes űrlapok esetében fordul elő, ami által valamilyen visszajelzés küldhető az oldal üzemeltetőjének, mint például a „kapcsolat” formoknál. Az egyik legelterjedtebb ilyen típusú támadás az ún. E-mail Header Injection.

Hogyan működik?

A webes űrlap bekéri a felhasználó e-mail címét, valamint az üzenetet, majd generál egy olyan elektronikus levelet, amiben a feladó („From”) a formban megadott e-mail cím lesz, az üzenetet pedig a szövegtörzsben („body”) helyezi el. Az efféle kérések vagy jelzések fogadója hard-kódolt, azaz minden erről a felületről küldött megkeresés ugyanarra az e-mail címre érkezik. Az E-mail Header Injection támadásánál az illetéktelen behatoló megkeresi a honlap, illetve az űrlap gyenge pontját, és további e-mail headert illeszt be az üzenetbe az internetes felületen keresztül. Ezt a technikát leggyakrabban a spammerek alkalmazzák, akik további címzetteket helyeznek az üzenet headerjébe, így használják ki a webes mezőt spam e-mailek küldésére.

A megelőzés érdekében automatikus webes sérülékenységi vizsgálót célszerű használni, amilyen a piacon az egyik vezető pozíciót magáénak tudható szoftver legújabb verzója is, az Acunetix jelenleg debütált 9-es verziója.

Hogyan történik a honlapok ellenőrzése?

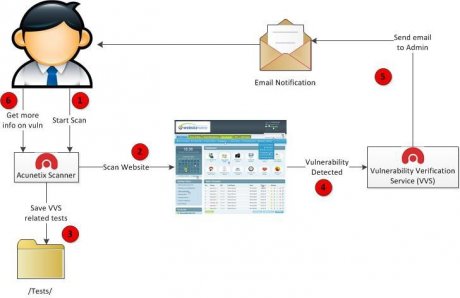

Az Acunetix WVS (Web Vulnerabilty Scanner) v9 az internetes formokat szkenneli, e-mail küldésére utasítja a webes alkalmazást, egyedi VVS (Vulnerability Verification Service) által hosztolt és monitorozott címre. Az ellenőrzés során Email Header Injection kéréseket indít az Acunetix WVS, amiket egyidejűleg azonosít, illetve eltárol azon a számítógépen, ahová telepítve lett. Azok a webes felületek (formok, alkalmazások), amik sebezhetőek az említett támadás okán, üzenetet küldenek a VVS-nek.

A VVS az üzenetet felhasználva azonosítja a regisztrált Acunetix WVS telepítést, és automatikusan értesítést küld a tulajdonosnak. A generálódott e-mail tartalmazni fogja az Email Header Injection kérést, egyedi azonosítóval (ID) ellátva, aminek segítségével pontosan megállapítható a sérülékeny honlap, illetve a webes mező. Az efféle támadásokat nem lehetséges közvetlenül azonosítani, ezért mindenképpen szükség van egy köztes szerverre, ami jelen esetben a Vulnerability Verification Service. Ezzel az eljárással számos más sérülékenység is beazonosítható.

Az azonosításhoz szükséges lépések

1. A felhasználó elindítja a szkennelést. Előzetesen regisztrált a Vulnerabilty Verification szolgáltatásra az Acunetix WVS > Application Settings > Acunetix VVS menüpontból.

2. Az Acunetix WVS elkezdi ellenőrizni a weboldalt, és ennek részeként végrehajt bizonyos kéréseket, amik utasítják a webes alkalmazást, hogy kéréseket generáljon a VVS-be.

3. Minden egyes kérés egy adatbázisban tárolódik el a gépen, amin az Acunetix fut az egyedi azonosítókkal (ID)

.

4. Amikor a sérülékeny weboldal vagy mező azonosításra kerül, a webes alkalmazás készít egy kérést a Vulnerabilty Verification Service-nek.

5. A VVS feldolgozza a kérést, azonosítja a regisztrált felhasználót és elküldi az értesítést e-mailen az üzemeltetőnek.

6. A felhasználó az ID vagy az értesítés csatolmányának segítségével további információt kap az adott sérülékenységről.

Kapcsolódó cikkek

- Új utakon a spammerek

- Megújult a magyar fejlesztésű ORF spamszűrő

- India spam-nagyhatalom lett

- Cisco: drasztikus mértékben csökkent a spamek száma

- Az Olimpia alatt fokozódik a spamveszély

- Feladta magát a Facebookon támadó "Spamkirály"

- Tömeges spamelés helyett célzott támadások

- Évi egy vírusfertőzéssel és naponta spamek törlésével küzdünk

- Symantec: 33%-kal csökkent a levélszemét a Rustock feszámolása óta

- Egyre jobban támadják a mobilt az internetes bűnözők

Megoldás ROVAT TOVÁBBI HÍREI

A mesterséges intelligenciától a soft skilleken át a kibervédelemig

Az ELTE Informatikai Kar idén a „Semmiből született csodák – A mesterséges intelligenciától a soft skilleken át a kibervédelemig” című rendezvénnyel csatlakozott a Lányok Napja országos programhoz.

Kén-hexafluorid betiltása – Nem gáz többé!

Az üvegházhatású gázok kibocsátásának csökkentése az egész világon hatalmas feladat, és e küldetés része a kén-hexafluorid (SF6) gáz teljes körű betiltása is. Ez különösen a villamosenergia-iparban jelent komoly változást, hiszen a kapcsolóberendezések szigeteléséhez eddig rendszerint ezt az anyagot használták.

Újabb akadály hárul el a nagy hatótávolságú e-kamionok elterjedése elől

Sikeres tesztet teljesített a Siemens: töltési rendszere 1 MW teljesítményt adott le.

A német cég prototípusát egy nagy hatótávolságú e-kamionnal tesztelték. Az új készülék több Siemens SICHARGE UC150 töltőberendezésből, ezek kimeneti teljesítményét összefogó kapcsolási kialakításból (switching matrix) és a megawatt-töltésre speciálisan kialakított diszpenzerből állt.